>>44025

В баше можно писать просто "&>/dev/null" (а в shebang у тебя баш).

Ну и ты б хоть минимально маскировался, перезапускал себя с другим argv[0], что ли.

>>44026

В смысле, &>/dev/null и общий, и вывод ошибок сливает?

Альзо, ты имеешь в виду - перезапускался с разым именем каждый раз, и имена использовать сист. процессов?

Спасибо, буду думать в этом направлении.Пока хочу сделать лёгкую маскировку файла - самоизменение имён незначимых переменных и функций.

>>44027

У тебя вопросы в стиле "а не в Каспийское ли море впадает Волга", я хз, они риторические же?

>>44031

Хуйня.

>ldpath=$PATH

>PATH=./:$PATH

>ln $0 bash

>bash

Во-первых, ln $0 bash; ./bash

Во-вторых, на этой строке и застрянет, нужно ./bash &

Ну а вообще одобряю, как минимум в качестве инструмента познания баша.

>>44050

Спасибо, няша!

>>44050

Делаю что-то не так.Попробую по-другому.

>>44044

Я повторил - работает.Ты код полностью читал?Скрипт не завершается, а висит в бесконечном цикле а иначе, после его завершения в терминале, который запущен, будет выведено сообщение об удачном завершении.

У тебя ось какая?

На неделе постараюсь выложить обновлённую версию.

Хм.Если скрипт сам себя перезапускает, то в терминал всё равно выводится сообщение об удачном завершении фонового процеса [1]+ Done /home/tux/.config/libreoffice/nspace.

Получается, что лучше всего назвать скрипт bash'ем, и в .bashrc прописывать переход в рабочую папку, изменение $PATH, запуск фонового процесса и переход обратно в домашнюю папку.

>>44118

Лучше всего просто не запускать скрипт из терминала.

cron[tab] есть на любой убунте. Нужно проверять его наличие и при положительном результате пихать в кронтаб, при отрицательном — в .bashrc.

>>44119

Крон по дефолту вообще email рассылает.

Асло man at; man inittab; man xinit

мимокр

>>44122

>по дефолту вообще email рассылает

Только если скрипт что-то высрал в stdout/stderr.

Сейчас пилю самозапуск через at.

Уже сделал изменение имён функций и основных переменных.

Оп

Сборка #2.

Добавил:

самозапуск через at

изменение имён функций и переменных

три режима скорости работы.

Теперь нужно сделать средство "обратной связи", чтобы бот мог, как минимум, куда-то слать свой лог.

Нашёл скрипт для отправки почты через консоль пикрилейтед.

На следующей неделе выложу обновлённую версию бота.

>>44253

А потом ты перепишешь его на перле, добавишь управление через тор и эксплуатацию всех известных уязвимостей для получения рута, включая убунтовское судо без пароля :3

С интересом наблюдаю за тредом, из него может получиться хороший пример для wanna-be-линуксоидов в /s/.

>>44253

Нахуй почту, используй irc, как все нормальные трояны. А если и не нахуй почту, мог бы ограничиться nc+openssl, скрипты ещё какие-то подтащил.

>>44255

>nc+openssl

Не на каждом сервере есть, да и на десктопе тоже. Примерно столь же сомнительная затея, как и тащить собой левый скрипт.

Но если ориентироваться на бубунтят, то сойдёт.

>>44254

>переписать на перле

Я на нём плохо пишу.Он же вроде как по дефолту далеко не в каждый дистрибутив входит, в отличии от баша.Какие ты профиты подразумеваешь?

>управление через тор

Веб-интерфейс, или что-то другое?

>эксплуатация уязвимостей

Я собираюсь сделать, чтобы конфиг-файлом задавались bash-код и внутренние команды бота, например установка дополнений с сервера.Почтовый скрипт я так заливать и собираюсь, эксплойты можно точно также заливать.

Ведро лагает, пикчу не ту запостил.Пока на даче, буду отписываться без картинок.

>>44255

>использовать irc

Ты имеешь в виду - только для отправки лога, или команды ботам ты тоже так хочешь раздавать?

>>44262

>не в каждый дистрибутив входит, в отличии от баша.Какие ты профиты подразумеваешь?

Да никаких, это ирония.

>Веб-интерфейс, или что-то другое?

Откуда мне знать, что ты захочешь/сможешь? Про тор тоже была ирония.

>Почтовый скрипт я так заливать и собираюсь

Посмотри (ldd mailsend), какие у него библиотеки в зависимостях. Может оказаться, что они тоже не на каждой системе есть.

>>44264

Погугли управление ботнетом через IRC, это древнейший способ. Только вряд ли он нужен для бота на баше, лол.

>>44259

openssl без nc тогда. Уж оно-то точно на каждом сервере найдётся.

>>44268

В случае с IRC, команды получают только боты в онлайне. Если бот зайдет на канал через две минуты после отправки команды, он будет «не в теме». Число ботов и их IP можно определить, зайдя на IRC-канал. Защита канала паролем не поможет, потому что последний легко выковырять из кода бота.

Не вижу профита.Пока архитектура бота централизованая, проще использовать http - кто попало не узнает количество/айпи ботов, и не надо повторно отправлять команды каждые несколько минут - через тор конфиг-файл залил, и вуаля!

Для irc'а нужно, чтобы только хозяин управлял всеми, для этого нужно использовать открытые ключи.

Хотя если в будущем я буду делать бот децентрализованым, то да - как-то так я и сделаю.

>>44271

Тор - всё-таки перебор, тяжёлый, тормозной, много с собой таскать говна и т.п. IRC - просто традиционный и очень распространённый канал. Сейчас, скорее, p2p всякие рулят, и вплоть до твитера-дропбокса, если кто хипстер дохуя.

Ну и, раз уж у нас тут ботоликбез, для персистентных команд ты можешь использовать заголовок канала и/или обычного irc-бота типа eggdrop, который будет всем всё ретранслировать. Асло RSA-подпись команд делается проще, чем кажется, тем же openssl.

>>44274

>тор

Лол.Я имел в виду, заливать конфиг, сидя через тор, а не хостится на onion-сайтах.

>openssl

Знаю, что в каждой бубунте есть.Пока поразвиваю веб-ориентированую версию, хотя бы чтоб проработать плагины воровалки паролей/скриншоты/подмена html-файлов etc а там видно будет.

>>44281

>воровалки паролей/скриншоты/подмена html-файлов

Тебе через какое время сказать название продукта, где это всё уже есть?

>>44282

Ебать, срыв покровов итете. Не мешай ребёнку задрачивать баш, такой-то дух исследования у него.

>>44253

Кто только в здравом уме будет скачивать, выставлять права и запускать твой бот?

>>44293

Алсо на сервере уж нет проблем найти странный форк процесса висящий

>>44286

Так я и без подъёба спрашиваю. Просто настанет момент, когда он уже задрочит баш, но скрипт ещё не будет допилен до идеального состояния по содержимому.

>>44287

Скажу, ниже просят.

>>44288

Я имел в виду metasploit. Он на ruby, но оттуда можно почерпнуть идеи по поводу «воровалок паролей/скриншов/подмены html-файлов». Да и кое-что на баше там тоже есть.

>>44294

#!/usr/bin/perl

$0="/usr/sbin/apache2 -k start"

evil_code();

Ну ты понел. Ты слишком хорошо думаешь о быдлоадминах серверов, которые можно взломать. Большинство даже про ssh key auth не знают.

>>44295

>Большинство даже про ssh key auth не знают

ну просто я сам админ

>>44293

Ох блять, ещё один. Про УЯЗВИМОСТИ слыхал? Или ты думаешь, что в 2013 малварь до сих пор распространяются как "бедный албанский вирус"?

>>44297

Ну ладно, ладно, хацкер доморощенный, лабай дальше на баше боты свои, лол.

>>44262

Ну ты если хуцкер профессианальный, тебя сюда вообще зачем занесло? Надеешься приватов зиродеев накопать на борде, или что?

>>44301

Так интересно же на баше сделать. Как и на cmd, тащемта - самые тривиальные вещи типа переписать argv[0] решаются адски черезжопно. На перле-пхп-то такого говна и писать не надо, на honeypot можно наковырять десяток-другой за день.

>>44302

Кстати тебе одну вещь скажу, только ты не обижайся - из-под обычного юзверя ты не сможешь всякие штуки вытворять с tcp траффиком, да и вообще скорее всего не сможешь канал толком забить.

>>44303

Я не автор, но его усилия одобряю. Кстати, забить канал без рута примерно так же несложно, как с рутом, но это, кажется, не основная функция личинки.

>>44303

>из-под обычного юзверя ты не сможешь всякие штуки вытворять с tcp траффиком

Повышение привилегий сплойтом, очевидно же.

>>44293

Я предполагаю, что основной способ заражения - прятать его в deb/rpm пакетах можно даже скрипт для этого попробывать написать и выкладывать на сайтах с софтом для линукс.

>>44295

Те скрипты - базовые возможности, что бы бот умел хоть что-то.При желании установить что-нибуть другое в третьей версии труда не составит.Алсо, раз уж такое дело - можешь скриптов для трояна понаделывать, я не против дополнительного набора модов для бота, лол.

>>44299

>хакер професиональный

Нет, с чего ты взял?

>>44303

Знаю.Но я в бота уже прописал, что если он запускается от рута, то прописывается он в автозагрузку на уровне ОС надо будет больше файлов автозагрузочных прописать, пока только один и, соответственно, можно сделать модов и для рута.Кстати, deb/rpm пакеты от рута ставятся, что для нас очень хорошо.

>>44311

>прятать его в deb/rpm пакетах и выкладывать на сайтах с софтом для линукс

Может взлететь. Особенно если куда-нибудь в postinstall впихнуть.

Сделал установку/запуск модов, собираюсь оптимизировать самозагрузку.Как думаете - от рута тоже at пользоваться, или просто автозагрузка через системные файлы + работа в фоновом режиме?

>>44380

От рута лучше проявить фантазию, в inittab, там, засунуться, или вообще в udev. В эти места в последнюю очередь смотрят, да и всякие rkhunter-ы туда не лазят.

>>44380

Кстати, gzip к base64 добавить было бы, ну, канонично. Почему-то считается, что вредоносное ПО должно быть маленьким.

>>44384

Bzip2 же лучше сжимает, не?

>>44386

Хотя им сложнее запаковывать поток ввода, и работает дольше.

>>44389

Не везде по дефолту стоит, а так-то да. Не сложнее уж точно.

>>44384

>Почему-то считается, что вредоносное ПО должно быть маленьким.

Потому что считается, что хорошее вредоносное ПО пишут настоящие хакеры (в изначальном смысле слова), как спорт, схожий с написанием демок, где размер имеет значение. Это сейчас эта область превратилась в сплошной коммерс, копипиздинг и засилье школоты с батниками. Ну и такой легче криптовать, легче запускать в виде пейлоада (в условиях ограниченного места), легче инжектить и т.п.

>>44395

Анон-капитан, это была, типа, ирония. Ну, и зиповать всё равно полезно.

Без монетизации этот спорт сдох бы сам по себе, вирусы остались бы на дискетах и raspberry.

>>44025

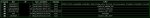

man bash

vovka@peka ~ $ cd 1369664862128/

vovka@peka 1369664862128 $ ./nspace

./nspace: строка 25: conky: symbol __pthread_atfork, version LIBAST_2.0 not defined in file libastral.so.0 with link time reference

vovka@peka 1369664862128 $

Оп, что за хуйня? Не работает твой троян!

Скоро выложу новую версию, осталось допилить только почтовый скрипт который, кстати, как раз через openssl работает.

Сборка #3.

Добавил:

Установа от рута

Устанока модов для бота

Отправка лога почтой

+скрипт для генерации конфиг-файла

Делаю внутреннюю команду самоуничтожения.Вы допустим будете какой каталог для установки бота указывать - новый, или каталог какой-то программы?

Просто если новый - достаточно удалить папку, а если существующий - удалить бота, лог и все моды, и тогда имена модов нужно будет сохранять, чтобы не трогать другие файлы.

>>44643

Я обычно шифрую всё куда нибудь в /var/log/(nginx,apache,...)

>достаточно удалить папку

Не, так делать точно не надо. Делай лучше сразу по уму, чтобы потом не переделывать.

Сборка #4.

Добавил:

Команды: обновление, самоуничтожение, изменение имени/группы бота, удаление модов.

Изменил структуру конфиг-файлов: теперь одним конфигом можно задавать действия для разных ботов/групп.Произведена соответствующая модификация скрипта-генератора конфигов.

Пофиксил баг с выдаванием имени и группы боту при установке.

Единственный стандартный мод - всё тот же кривоватый deface.txt

Есть возможность отправлять лог аттачем, или же наоборот - оформить лог в html.

Есть какие советы/предложения?

>>44857

а мне нравится.

>>44868

Кукла?

Впрочем, никто мне не мешает конфетку сьесть@на хуй сесть.

Буду отправлять лог аттачем и в html-табличке.

Новую сборку выложу на следующей неделе.

Хочу сделать flood и еще кое-что.

Псевдоустройства /dev/tcp и /dev/udp многими сборками bash поддерживаются же?

>>45125

Многими. Делай уж сразу dns amplification, если такой злой. А то твой вирус выйдет в топ.

Сборка #5.

Добавил:

Команды:

flood - флудит по http, tcp/udp мусором, и icmp.

+Простенькая быдлоадминка на php для генерации конфиг-файлов.

>dns amplification

Пока что нет.

>>45125

>Псевдоустройства /dev/tcp и /dev/udp многими сборками bash поддерживаются же?

ШТО? Ты бы хоть погуглил поверхностно перед тем, как спрашивать. /dev/ вообще никакого отношения к bash не имеет.

Как минимум в изкоробочном дебиане упомянутых устройств нет.

>>45201

Про нод-устройства я знаю, но не так выразился.

/dev/tcp и /dev/udp - их НЕТ как файлов/папок/etc, но если ты в баше будешь записывать что-то, например в /dev/tcp/2ch.hk/80 , то баш установит соединение и будет отправлять данные.echo test >> /dev/tcp/2ch.hk/80 - если не напишет, что файла нет, значит работает.

Как-то так.

>>45206

И правда, обосрался. Почему-то был уверен, что /dev/tcp создаётся ядром/udev'ом и был убран, как пережиток прошлого.

>>45205

Пардон. Проверил на дебиане, bash поддерживает, dash не поддерживает.

Если собираешься этим пользоваться, проверяй, где именно ты исполняешься — /bin/bash вполне может оказаться ссылкой на /bin/dash.

Блджад.Так выглядит лог, отправляемый по почте в сборке 5.

>>45208

Пофиксил, жаль так обосрался.

Стоит ли продолжить интеграцию куколки и веб-скриптов?

>>45235

Бамп вопросу.Нужны ли дополнительные функции для админки, регистрация ботов в общей базе и т. д.?

>>45253

Лучше дроппер какой-нибудь. А то личинка-то годная, а как её впендюрить - неочевидно.

>>45260

Как насчёт инъектора deb-пакетов?

А в чем профиты для тебя?

>>45262

1. Практика в скриптошкольничестве.

2. Лулзы.

3. Небольшой плюс к ЧСВ.

4. Потом и сам буду успользовать же, а пока буду внимать советам анонов@разрабатывать.

>>45261

Отличная идея. Чтобы ты знал, куда гуглить — dpkg-deb.

Если postinstall отсутствует, его можно смело добавить и собрать пакет обратно.

Если присутствует, добавить в конец и вывести юзеру (нам, в смысле) в текстовый редактор на одобрение/редактирование.

>>45265

Начал клепать скрипт.Он будет расчитан на работу не только в системах с dpkg.

Сделаю, что бы он мог, если запускать без аргументов, заражать все deb-пакеты, которые найдёт в системе - тогда его можно будет использовать в качестве мода.

>>45274

Подожди, но в системе обычно лежат уже установленные пакеты (/var/cache/apt), есть ли смысл их заражать?

>>45275

Мне тоже кажется, что смысла нет. Они же из системы никуда не выходят, да и используются только если (дана команда переустановить пакет) + (в репах нет более новой версии).

Смысл будет только если личинка попадёт на зеркало какой-нибудь репы, лол.

>>45275

>>45279

http://rghost.net/46894006 - тестовая версия скрипта.

./deb-injector --prepare script.sh - сохраняет скрипт, которым нужно заражать, в себе.

./deb-injector 1.deb 2.deb n.deb - заражает указанные пакеты.

./deb-injector - ищет все deb-паеты в системе и пытается их заразить.

Сборка #6.

Добавил:

Команды:

получение информации о системе

добавление/удаление серверов для ботов

запуск файла, который может находиться по произвольной ссылке

В админке теперь можно загружать скрипты для выполнения ботами и давать задания разным ботам/группам в одном конфиге.

произвольные скрипты для ботов теперь будут сохраняться в /tmp

+теперь при удалении бота будут чиститься системные файлы

Что вы хотели бы увидеть в будущих версиях?В седьмой сборке толком ничего нового не будет, оптимизирую выполнение внутренних команд.

>>45555

Бамп вопросу!

Сборка #7.

Добавил:

Команда change-synctime - меняет период синхронизации с сервером.

Командой flood можно флудить многопоточно по icmp и tcp/udp.

Теперь внутренние команды выполняются самим скриптом.

Режим normal - обычный, а в режиме hide бот выполняет только приказы именно для его связки имя/группа.

Быдлокода стало меньше.

>>45633

И то хорошо, лол.

Я вижу пока два пути развития:

1. YOBA-технологии: интеграция с админкой, общая база ботов, красиво оформленая статистика и т.д.Недостаток - сложность синхронизации серверов, ну и ненадёжность C&C-архитектуры.

2. Частичная децентрализация - к серверам боты подключается, чтобы взять список айпи своих собратьев, а дальше - общаются между собой.Задания боты будут рассылать, только если цифровая подпись валидная.Можно будет почитать насчёт автоматической регистрации доменов, ну или еще подумать - как бы автоматизировать получение списков.

Какие мысли по этому поводу?

>>45637

>Частичная децентрализация

Делай обязательно. Хотя бы в качестве упражнения на построение p2p-сети.

Впрочем, здесь всё в качестве упражнения, что есть неплохо.

Няша продолжай над этим работать, это охуенно. Ты молодец!

Насчёт новых функций, он может исполнять код от рута? К примеру там, скачай такой-то вирус и установи прописав в автозагрузку?

Алсо можно запилить функцию скриншота/фоточки с бебкамеры.

как сломать репу каноникал? там много пякетов всяких, можно скриптом позаражать, заебис будет.

config.php содержит логин пасс админки, если его тупой хомяж скачает то всё пиздец, или не?

>>45714

Нет, это же php.

Если на веб-сервере с поддержкой php есть *.php-файлы, то он не выводит их содержимое, а выполняет их.Если кто-то перейдёт с браузера на config.php, то выведено ничего не будет, ибо в нём только определение переменных.

>>45709

>вирус

>автозагрузка

>unix-like

Охлол.Можно при выдаче задания боту загрузить скрипт или программу, и они будут выполнены.Но раз ты так задаешь вопрос, то ты вряд ли сможешь найти/написать что-либо нужное тебе

>фотки с вебки

Мод такой несложно сделать, используя стандартные консольные проги, в будущем думаю будет.

>>45715

а если сделать вгет хттп://сайт/цонфиг.пхп?

Пустой файл скачаеться?

>>45716

Ну дело в том что я очень мало знаком с системами на линуксе, надо-бы полуркать немного.

Всмысле я не знаю допустим где лежат конфиги, бинарники и так далее.

Грубо говоря я не знаю как устроена хранение файлов, инсталляция приложений и так далее.

>>45719

Это видно.Автозагрузку сделать посложнее, чем в винде, но можно.А вирусов под линукс очень мало.Луркай.

Если НПространство работает от рута, сделать автозагрузку не должно быть проблематично. В том то и дело что вирусов нет, это-же охуенно, никто не ставит ав, никто его даже и искать не будет. По-моему вирусы на лнупсы самое то, он сейчас с бубунтой набирает обороты, школо-хомячки вбивают в консоль любую команду дабы установить :програмнаме: и даже не подозревают что вместе со скайпиком или хромом устанавливают страшный вирус, бедь вирусов на линуксах нет!

буду бампать тред понями, потому-что мне нехуй делать.

>>45720

Ну да, почитай код.

Можно через /dev/inittab, через /dev/init.d/rc.local, или, к примеру, через планировщики.

Сейчас в GNU/Linux есть много пространства для творчества, самое время начинать веселье.

>>45728

Отклеилась.

>>45727

>Сейчас в GNU/Linux есть много пространства для творчества, самое время начинать веселье.

Вот и я к тому-же.

PORA BAMPAT TRED TRED SAM NE ZABAMPITSA

вверх

При частично децентрализованой архитектуре как лучше устанавливать моды?Отправлять ботнетом надёжнее, но медленнее и сеть сильнее грузит.

%%Начал_думать_об_организации_сети-ОП.

Кстати, вот какие мысли:

Вместо собственно серверов будут серверы списков - веб-сервера, на которых какой-нибуть скрипт будет отдавать пары хост:порт нескольких ботов.Бот запускает сервер на каком-нибуть случайном порту, отдаёт скрипу свою пару хост:порт и отключается.Дальше бот подключается к другим ботам, и они, понемногу обмениваясь парами хост:порт, готовы слушать приказы.

Мастер запускает админ-скрипт, если нужно, вводит сервера списков, и прописывает задания.Скрипт считает цифровую подпись, подключается к серверам списков, забирает пары хост:порт, а дальше по очереди посылает подпись и задание ботам.

Каждый бот проверяет подпись, и если она совпадает с его внутренним открытым ключом, то отсылает задания дальше и выполняет его.

Кстати, при составлении задания его можно сначала закодировать в base64, затем зашифровать секретным ключом, и подписать этим ключём.Это нормально, или лучше использовать два секретных ключа?

Ну и для связи лучше же udp использовать?%%

>>45760

Привет НПространство-кун.

Помойму не плохая идея.

Значит к командному сайту будут подключаться только нескольно ботов? И потом будут передовать остальным?

А что если эти несколько ботов проебуться? Проебёться вся ботнет?

Алсо посмотри wen.ru для фейкодоменов, чтобы зарегистрироваться ничего не надо, даже в поле мыло можно написать [email protected] и будет всё ок.

Как на счёт сгущенки? Может-ли хомяк добраться до втоего ануса? По крайней мере он может добраться до списка сайтов прописанных в самом скрипте, поэтому наверное стоит регать домен и коннектиться к нему исключительно через тор.

Алсо бамп.

>>45763

>регать домен и коннектиться через тор

Разумеется.И тут подойдёт не вен.ру, а любой бесплатный хостинг с поддержкой php, коих немало.Искать хостинг тоже через тор - иначе найдут, если захотят.

>будут подключаться несколько ботов

Первоначально к серверам списков будут подключаться все боты, и задания будут передаваться только между ботами.Потом часть ботов тоже станет обслуживать сеть, но тут надо подумать - или сделать их тоже веб-серверами, и тогда на хостинг потом можно будет забить, или сделать их на каком-нибуть простом протоколе.

Впрочем, профит от псевдовеб-версии очевиден - даже если сервер будет однопоточный, то если отдавать часть списков хост:порт, то эти сервера можно будет использовать вместо хостинга, обновив список серверов ботов.

То есть часть ботов позже сама станет притворяться веб-серверами, и их можно будет использовать паралельно с хостингом, при этом не меняя протокол.

Ну и можно сделать, чтобы сервера давали списки не только ботов, но и других серверов.

>>45770

Понятненько, значит в будующем сайт совсем отпадает?

А как команды обновлять? К боту коннектиться?

>>45772

Да.Админ-скрипт получает с серверов списки ботов, и каждому боту отсылает задание и подписанный хэш задания.

ОПчик, я тебе подумать принёс. Учитывай, что исходный код будет доступен всем.

http://en.wikipedia.org/wiki/Sybil_attack

http://ru.wikipedia.org/wiki/Принцип_Керкгоффса

Встретились.

>>45775

>http://ru.wikipedia.org/wiki/Принцип_Керкгоффса

Openssl&RSA общедоступны, и их надёжность общепризнана.

>атака Сибилла

Не сильно могу в английский.Насколько я понял, там идётся про атаку на p2p-сети с системами рейтинга?Но я рейтинга толком и не планирую, просто если бот получает задание, и подпись этого задания, которая передаётся вместе с ним, отвечает ключу, который хранится у бота и есть открытым ключом мастера, то задание передаётся другим "знакомым" и выполняется, иначе - игнорируется.

>>45778

>Openssl&RSA

Я же о применении принципа к твоей системе. В ней будет известно всё кроме ключа, поэтому я советую тебе оценить её с точки зрения человека, который хочет её сломать.

>атака Сибилла

Сибил это баба же.

>про атаку на p2p-сети с системами рейтинга

Скорее, с «системой доверия», но суть не в этом. Продумал ли ты механизм, помешающий мне, например, сообщить ботам/серверам о миллионах фейковых адресов, на которых якобы сидят другие боты? (Последствия объяснять не нужно?)

>>45779

Хм.Допустим, бот подключается к серверу, получает часть списка, сервер сохраняет его айпи, бот отправляет порт, который будет слушать, и отключается.Дальше сервер сам пытается соединиться с тем ботом, и если получается - то добавляет бота в свой список, иначе - бот скорее всего за NAT'ом, и будет сам подключаться к ботам из списка.Ну и те боты тоже будут обмениваться списками, но тут уже, пожалуй, надо, чтобы у каждого бота был свой идентификатор и ЭЦП, тогда если кто-то получил подписанное мастером задание от такого бота, то добавляют его в список "надёжных".А если от надёжного бота приходит неправильно подписаное задание, то его удалить из списка надёжных, ведь он должен бы передавать дальше толькл правильно подписанные задания.

Начал понемногу клепать p2p-версию.

Собственно, для этого нужно, чтобы боты постоянно работали, поэтому они должны постоянно висеть в списке процессов.С рутом всё ясно - он в моём скрипте и так прописан в обычную автозагрузку.В принципе, NSpace уже ориентирован на работу под рутом - и по основному способу распостранения, и по тому, что в p2p-режиме ему придётся постоянно работать tcp-сервером, что без суперправ затруднительно не хотет ебаться с udp.

Тогда в пользовательском режиме он будет брать задания, выполнять их и дальше висеть в списке заданий планировщика at, чтобы, не участвуя в работе сети, представлять собой только "рабочую силу".

И надо бы как-то маскироваться в режиме рута - или делать копию себя с другим именем в другой папке и выполнять её, или придумать что-нибуть еще.

Что думаешь, анон?

>>45784

>Собственно

>В принципе

>Тогда

Слова-паразиты, слова-паразиты везде...

>>45784

Впрочем, насчёт upd ещё надо решить, так что надо подумать насчёт маскировки.

Есть вариант "всё своё хранить в себе" - лог и моды хранить в скрипте, закодированными в gzip&base64, тогда можно будет ползать по файловой системе, и при запуске скрипт будет создавать свою копию и её прописывать в автозагрузку, в случае удачного выполнения перезаписывать копию собой.

Безумные идеи приветствуются.

>>45789

>в случае удачного выполнения перезаписывать копию собой.

В случае p2p-реализации скрипта, копия просто дополняется логами/модами по мере надобности, в это время основной скрипт уже обслуживает сеть.

Во время перезагрузки пеки основной скрипт завершается, после запуска пеки копия удаляет родителя, создаёт свою копию и прописывает её в автозагрузку, подключается к сети, выполняет задания и сама начинает обслуживать сеть.

>>45782

По первой части возражений нет, годно.

>те боты тоже будут обмениваться списками

Что помешает мне создать своего бота с идентификатором и ЭЦП, переслать им одно правильно задание, а затем отправить остальным фейкосписок с миллионом адресов? Или ты планируешь для каждого такого бота создавать ключи вручную?

>>45784

>ему придётся постоянно работать tcp-сервером, что без суперправ затруднительно

Ну вообще-то, без рута можно точно так же открывать порты выше 1024, как и под рутом.

>как-то маскироваться

perl -e '$0="Anything you want";sleep(10);'

Тогда в списке процессов перл будет отображаться так, как ты его назовешь. Как это делается в баше, не знаю. Может, с /proc/ поколдовать можно.

>>45792

>можно создавать tcp-серверы на портах свыше 1024 без прав суперпользователя

Отлично, я думал, что так только с udp можно.

>подменять имя процеса через /proc

Потом гляну, как это можно сделать.Пока что постоянно копии создаёт и прописывает их в автозагрузку, а когда копия запускается, то удаляет оригинал и удаляет запись о своей автозагрузке, создаёт копию и прописывает её в автозагрузку, а дальше - основной цикл.

>для каждого бота создавать ключи вручную

В каком смысле "вручную"?OpenSSL'ом можно автоматически создавать и закрытые, и открытые ключи.

>фэйкосписок с миллионом адресов

А вот это плохо, тут уж надо ухищряться.Есть вариант - ограничить длину пакета несколькими килобайтами, и при получении списка все их проверить, и только идентификаторы тех ботов, которые передают правильно подписанные задания, добавить в список доверенных ботов.Единожды прислал неправильно подписанное задание - нахуй из списка доверенных.

Алсо, когда у бота уже есть список доверенных нодов, то в первую очередь он подключается к ним для того, чтобы пополнить список нодов и получить задания, и тогда он уже не подключается к серверам списков.Но если не получилось получить узнать задания или список доверенных пуст, тогда подключается к серверам списков.

Можно еще каждому заданию выдать номер, чтобы несколько раз не выполнялось одно задание, и ограничить время повторной ретрансляции задания по сети.

Кстати, не хочешь помочь мне?Если у тебя *nix и разбираешся в баше, мог бы проверять наброски кода на работоспособность/безопасность, а то я сейчас за чужим компом работаю, на котором только ХР, да один консольный liveUSB у меня на флешке...Если что - связь по мыльцу [email protected], только в треде заранее напиши, если согласен.

>>45795

>В каком смысле "вручную"?

Пардон, забыл самое главное сказать. Имел в виду «подписывать мастер-ключом как верные». Если ключи ботов будут создаваться ботами самостоятельно, то возможно то, что я описал.

>при получении списка все их проверить

Очень плохая идея, ящитаю. Можно всё время подключаться и передавать новые адреса, бот только и будет делать, что проверять их.

>список доверенных нодов

А-тя-тя, я же говорил, что система доверия будет :3

Короче, это ещё стоит очень хорошо продумать, т.к. везде есть место для отсоса.

>помочь

Да я и так помогаю, собственно. Тестировать лень, мне бы своё дописать. Могу дать несколько серверов >>45554, гони ключик.

Алсо, ты меня заставил достать весенние разработки, я тогда делал p2p-бота на перле и пришёл к таким идеям:

1) У каждой ноды есть пара ключей, каждый запрос и ответ подписываются и проверяются.

2) Каждый бот ведёт свой список, ноды в нём разделяются на:

- Мастер-ноды. Фактически ничем не отличаются от остальных, но они стабильные, их мало, и их ключи подписаны мастер-ключом вручную.

- Ноды, к которым бот успешно подключился и получил ответ.

- Ноды, которые подключались к нам.

- Адреса, не входящие в первые три списка и полученные от других нод.

3) Адреса для подключения выбираются по очереди из четырёх списков. Таким образом, даже если несколько списков будут забиты говном, подключение к мастер-нодам всё равно будет работать.

4) В каждом запросе есть поле challenge и локальное время, каждый ответ должен содержать их же. Это предотвращает возможность выдачи себя за другую ноду, а-ля MItM.

5) И самая хитрая затея, почёрпнутая из биткойна, это поле nonce, которое вместе с pubkey соответствует определённому критерию. Простыми словами — для генерации ключа, который будет принят остальными другими, нужно потратить вычислительное время, от часа до суток на среднем ПК.

http://ru.wikipedia.org/wiki/Proof-of-work

Ебать настрочил простыню.

>>45798

Это настолько эпично, что у меня даже нет слов.

Будто снова на криптаче, ей богу.

coffee

и давайте все же не так бурно всплывать, тут черти-то творится сейчас.

лишний спойлер

>>45816

Пора бампать сажу, сажа сама не забампиться.

>>45774

Это еще продумать хорошо надо, и рисовать не только сложно, но и не имеет смысла, пока бот не будет нормально работать.

>>45795

>[email protected]

>1488.pro

Если это не твой сервер, возьми какой-нибудь публичный.

Мимо-безопасник

Алсо, есть тор, есть скрытые сервисы в нём. Зачем придумывать свой велосипед?

>>45898

Хотя, совершенно внезапно, для спермы это не особая проблема, есть штандалон бинарник, который не палится АВ и с которым можно общаться по простейшему SOCKS5. Спасибо за пинок.

>>45899

>для спермы

>спасибо за пинок

Поняша?Или еще один разработчик весёлых скриптов?

>>45906

А ты уверен, что владелец домена не может читать твою почту?

>>45898

А что, линукс же. К тому же у нас рут есть, если уж мы в автозагрузку прописались. wget, configure, make поколодовать с профилем и вуаля.

>>45907

>еще один разработчик весёлых скриптов

Ага.

>>45909

Если бы всё было так просто. Далеко не на каждом ПК есть dev-пакеты. Установить пакетным менеджером, говоришь? А вдруг там ад и содомия в виде смеси stable и testing как у меня и каждую зависимость вручную нужно разруливать?

Проще уже тогда бинарник с нужными библиотеками таскать и подгружать через LD_PRELOAD. И то не факт, что получится.

>>45908

Думаю нет, но если потом нужно будет, дам яндексовское фэйкомыльцо.

>>45909

>в автозагрузку прописались

Не обязательно от рута же, можно через ~/.bashrc или планировщики, хотя через рут надёжней, да.

И хоть инъектор deb-пакетов работает, скрипт должен работать в любых условиях, а тор спокойно работает без прав суперпользователя, но тяжеловат.

Вы чего, тор для линупсов идёт в бандле как и для окон, распаковал архивчик запустил start-tor-browser и всё. Какие зависимости? Вы ебануись?

Единственное что надо посмотреть это архитектуру так как тор х86 не взлетит на осе х64.

Вот скачайте сами посмотрите.

Everything you need to safely browse the Internet. This package requires no installation. Just extract it and run.

х86: https://www.torproject.org/dist/torbrowser/linux/tor-browser-gnu-linux-i686-2.3.25-10-dev-ru.tar.gz

х64: https://www.torproject.org/dist/torbrowser/linux/tor-browser-gnu-linux-x86_64-2.3.25-10-dev-ru.tar.gz

>>45919

Собственно, там и есть

>бинарник с нужными библиотеками, подгружаемыми через LD_PRELOAD

Заработало на голом chroot'е дебиана.

>>45798

>у каждой ноды есть пара ключей

Да.

>каждый бот ведёт свой список

Во время написания видно будет, а так: мастер ноды, доверенные ноды(те, которые подтвердили работой свой ключ и рассылают правильно подписанные мастером задания и сами правильно всё подписуют), чёрный список нод, и непроверенные ноды, к которым ещё не подключались и которые были получены от других.

>адреса для подключения выбираются из четырёх списков

Я думаю подключение к мастер-нодам оставить на крайний случай, ведь если

>их мало

то тогда на них будет сильно высокая нагрузка.

>поле challenge и локальное время

Да, ну и проверка этого времени, чтобы разница между ним и временем бота составляла не более 24 часа+несколько минут.

>Пункт 5

Годно.Я уже приблизительно представляю, как:

1. Бот генерирует закрытый ключ, вычисляет открытый.

2. Начинает подбирать такое число, что первые несколько символов хэша числа и открытого ключа равны некоторой общей для всех ботов последовательности, заданой ботмастером на начальном этапе создания ботнета(открытый ключ мастера использовать нет смысла, ибо нужна будет возможность менять ключи).

3. Рассылает нодам, получая подписанные подтверждения.

>Атя-тя, я же говорил, что система доверия будет

Я отрицал именно рейтинговую систему, представляя себе, как боты меряются рейтингами, т.е. просто какими-то числами aka временем стажа работы или количеством правильно подписанных заданий, лол.

>очень плохая идея

И правда, не подумал.Буду брать несколько из списка, около семи, остальные игнорировать.

>могу дать несколько серверов

Они мне понадобятся, но в будущем.Не к спеху же их забирать?

Кстати, есть мысль, как отказаться от серверов списков, но нужен, как всегда, взгляд со стороны:

Организовать систему гостевого трафика.То есть когда в чьей-то сети постоянно присутствуют несколько ботов, то они могут передавать задания других ботмастеров, пока в появляющейся сети нет активных нодов.

Бот, если нет активных нод, подключается к заранее указанным чужим нодам.Те, когда их просят передать чужое задание, говорят "иди нахуй, я уже занят", когда он уже обрабатывает 3 чужих запроса, или загадывает число, придумывает id задания, считает их хэш, даёт попрошайке id и хэш, отключается, добавляет в свой список ожидания.

Когда попрошайка находит число, он опять подключается к тому ноду, даёт число, нод его проверяет.Если срок действия числа не истёк, то он говорит "ок", запоминает чужое задание и отсоединяется.

Дальше он чужое задание добавляет в гостевой список, и если кто-то попросит у него задания для сети с другим открытым ключом ботмастера, то он даёт его.

Он подключается к другим трём ботам из своего списка, сам представляется попрошайкой и получает от каждого задания отгадать число, бот отгадывает числа в других процессах, основной процесс занят делами своей сети.

Так задание медленно идёт по чужой сети, лимит времени для хранения чужого задания ~9 дней.

Организующаяся сеть распостраняется, когда в ней появляются ноды, то задания боты получают через них.

Ну суть думаю ясна, а то я заебался писать.

Ну и бамп.

>>45961

>подключение к мастер-нодам оставить на крайний случай

>на них будет сильно высокая нагрузка

Ты себе слабо представляешь мощности современных ПК. Один даже самый захудалый сервер легко вытянет тысячу подключений в секунду при хорошем канале. А так да, это не особо принципиально, можно и на крайний случай оставить.

>проверка этого времени, чтобы разница между ним и временем бота

Лишнее вроде бы. Как проверка от ретрансляции не поможет — ретранслировать можно намного быстрее, чем за 24 часа, лол. Кроме того, потеряем какой-нибудь мелкий процент ботов, у которых время вообще по пизде пошло.

>первые несколько символов хэша числа и открытого ключа равны некоторой общей для всех ботов последовательности

Можно и так. Я просто ищу определённое кол-во нулей в начале sha256(pubkey+рандом). Главное просто время подобрать.

>Не к спеху же их забирать?

Абсолютно не к спеху.

>в чьей-то сети

>к чужим нодам

Имеешь в виду больше одного ботнета? Ну да, круто, я о таком как-то не задумывался.

Алсо, скорость p2p-сети не так мала, как ты представляешь. Те же говнофорки биткоина с сотней-другой нод распространяют сообщения чуть ли не мгновенно.

>>45969

>скорость p2p-сети не так мала

В целях безопасности каждый нод, когда распостраняет чужое задание в своей сети, выполняет подтверждение работой, которое занимает время.Работая при этом на свою сеть - основной процесс работает нодой, в других процессах выполняются задания других нод.

Это нужно, чтобы нельзя было "заддосить" сеть, беспрерывно посылая гостевые задания, и предотвратить забивание гостевого списка заданий мусором.

И да, надо будет прикинуть скорость вычисления задания не только одним, но и многими потоками - знать, какой длины число загадывать.

Сегодня читну опять про openssl.На клиентской стороне можно открывать защищенные соединения, если можно и по серверной гонять любые данные, буду его использовать.А то в бубунтах netcat-openbsd, где-то нормальный netcat, и у них немного синтаксис запуска отличается.

>>45976

>выполняются задания для других нод

В смысле отгадываются числа, которые загадали другие ноды, чтобы передать дальше чужое задание.

Никак не могу решить, как заставить ноду работать.Можно запилить поддержку netcat-openbsd для убунт и netcat-traditional, или разобраться с запуском openssl s_server.

Есть ли смысл шифроваться?

>>45978

С openssl s_client разобрался на примере почтового скрипта, вроде ничего сложного.Проблемы с s_server.

>>45979

Ключики нужно создать. openssl это уже оверхед, ящитаю. Оставь лучше в виде запасного варианта.

Завтра-послезавтра выложу набросок кода, хотя там только получение задания.

Блджад, по жаре голова не работает.Тут даже режим получения задания не совсем доделан.http://rghost.ru/47368989

>>46077

На всякий случай, на редхатах rc.local находится в /etc/rc.d.

>>46084

И, /var/log/messages хуёвый источник энтропии, не надо в -rand ничего писать, openssl сам найдёт.

>>46084

>>46085

Ок, в понедельник поправлю.

Ты полностью код читал?

Всё задание мастера, если оно большое, делится на части, и размер ответа ноды на запрос "получение задания" имеет макс. размер 4096 байт со всеми подписями, ну ты понел.

Алсо, по поводу защиты от ретрансляции: тут я начал строчить простыню, но потом внимательно перечитал старые посты.

Сейчас бот не работает в два этапа: сначала подключается к нодам, и без всяких подписей просто забирает задание, если оно есть, выполняет его и сам становится нодом.Но тогда ботнет проще заддосить, если он постоянно будет давать задание всякому входящему запросу.

Перемещу подтверждение работой для открытого ключа на этап установки учитывая возможность прерывания программы, см. функцию _server, запрос тогда тоже будет содержать подпись, а если нода ещё не видела подтверждения открытого ключа, то тогда он сообщается.

Так будет хоть какая-то защита от ддоса - нужно будет делать подтверждение ключа, потом бы и фильтр-ограничитель придумать, чтоб банил гиперактивных ботов ну то есть добавлял в чёрный список.

Работы непочатый край, это не пару файликов с веб-сервера скачать.

У меня от треда МАМА АМА КРИМИНАЛ.

Бамп.

Завтра постараюсь выложить чуть допиленную версию тоже не рабочую.

>>46247

Хорошо. Только ты не волнуйся.

http://rghost.ru/47521426

Подтверждение открытого ключа на этапе установки.

Одна нода теперь может отдавать все части задания, если оно очень большое.

Ожидание ответа от ноды ограничивается не количеством данных, а временем привет slowloris.

>>46285

За то что продолжаешь работать и выкладываешь ризультаты.

Набегач, у меня истерика.

Со мной только что поговорили через Reverse Handler метасплойта. По крайней мере, я так сначала подумал. Сижу на чужом сервере, почти никого не трогаю, починяю примус. И тут ХУЯК БЛЯДЬ СООБЩЕНИЕ, пик релейтед.

Потом я успокоился и понял, что на самом деле это не через Reverse Handler. Это на том же сервере кто-то ещё залогинился по ssh, увидел мой nmap, прибил его и написал мне об этом в консоль. Так и не понял, «коллега» было в смысле «коллега по взлому» или это легальный владелец принял меня за своего коллегу.

Высказался, и аж потеплело.

>>46377

Учитывая, что сайт на сервере рашкинской компании, а «коллега» пикрелейтед, можно догадаться, какого типа он «коллега».

>>46378

Поздравляю, мир однозначно тесен.

>>46377

Я бы на твоём месте серанул шлакоблоками.

Как метасплоитом реверс хандлер пробил? То есть, какя там дыра была?

>>46384

Нету там дыры, ему другой хакир write в терминал сделал. В кз не интернет, а говно, фу оттуда работать

>>46392

Подожди, он же держит соединение. Как в TCP-соединение чужого процесса кукарекнуть?

>>46393

This:

[ ] падежи попутал

[x] хуйню спросил

Что такое reverse handler, знаешь вообще? Он держит открытый порт (4444 по умолчанию), к которому подключился бы бекдор. Бекдор может быть каким угодно. В моём случае это был обыкновенный текстовый шелл, поэтому хендлеру похуй, что за текст будет на входе — он с удовольствием повторит мне всё, что скажет ПО, подключившееся на 4444 порт.

>>46394

Так оно же уже подключилось же. На другие соединения тебе надо было бы явно переключаться. Ну, короче, сам подумай, как твоего пика можно было бы добиться как-то ещё кроме write в терминал шелла.

>>46389

Кто «оно» и куда подключилось? На пике процесс эксплуатации уязвимости в самом разгаре, шелла на удалённом сервере ещё нет.

Или тебя смущает, что в msf работает эксплоит, а в это время якобы-хендлер пишет в консоль? Ну так это нормально, такое даже в штатном режиме иногда бывает.

>как твоего пика можно было бы добиться как-то ещё кроме write в терминал шелла

Я же сказал, подключиться на 4444 порт неткатом и написать туда всё, что захочется. Reverse handler примет подключение и выплюнет мне в сонсоль всё, что там услышит. Другой вопрос, что он сперва напишет «Command shell session 1 opened (X.X.X.X:4444 → Y.Y.Y.Y:ZZZZZ) at $DATE», но об этом я как-то в первую минуту не подумал.

Алсо, меня пидорнули с этого сервера и обновили ПО, хотя до этого я вёл себя не менее нагло и заёбисто. Такие дела.

>>46396

Я почему-то решил, что у тебя и метасплоент запущен в шелле, подключенном бекконнектом. Тогда левый неткат на порт был бы уже сессией 2, и чтоб увидеть, что он тебе пишет, надо было бы явно сказать session 2.

Чтоб пидорнули - может, им абузу накатали. Я вот на румынов всегда стучу их провайдерам и пишу, что лоеры готовят кейс в полис. Эти цыганские пидары даже впнами не пользуются, внаглую лезут со своих компов.

>>46398

>абузу накатали

Полтора года не катали, а сейчас накатали? Ну, хуй знает.

Многие сидят за NATом, у некоторых динамические айпи.Наверное, стоит хранить отдельно открытые ключи нод в разных списках и пары айпи:порт, при подключении забирать еще и другие пары айпи:порт.

Списков таких "ретрансляторов" достаточно думаю два - сам список и чёрный список.

>>46420

>стоит хранить отдельно открытые ключи нод в разных списках и пары айпи:порт, при подключении забирать еще и другие пары айпи:порт

Не распарсил.

>>46421

Подключаться боты будут по адресам айпи:порт, которые не привязаны к собственно ботам.

После подключения боты обмениваются открытыми ключами и подтверждениями открытых ключей, не забывая подписывать сообщения.

В той версии, что я выкладывал, адрес ноды имел вид айпи:порт@открытыйКлюч, но такая жесткая привязка не нужна в эпоху NAT и динамических айпи.

>>46422

А, ну норм. Я не хотел так делать, потому что не получится обойтись парой сообщений запрос-ответ, нужно будет как минимум три сообщения, а то и четыре.

Абу - Нариман

В связи со сложившейся ситуацией, я съёбываю.Осенью попытаюсь запилить то, что мы тут вместе понапридумывали, получится - вернусь с новой версией.Всем добра.

>>46452

Пока НПространство кун, не забрасывай это дело, идея очень годная!

Тактический.

ой

Зима близко.

Такое дело, осень на дворе и все дела.

Оп я тут арч собрал, если понадобится буду подопытной макакой.

Пора пилить трояны для линупсов!

>>48514

Сам решай. В разработке линукс-трояна главное процесс, а не результат, ящитаю.

Представляете сколько хомяков можно будет срубить елси заразить сервер с пакетами какого-нибудь там дистрибутива?

Это же охуенно!

Правда это сразу заметят и выпилят.

Остаётся только способ вброса через свою репку, или как нибудь еще.

>>48543

Пакеты подписаны например. Тебе понадобится ещё где-то спиздить приватный ключ.

>>51006

Что это?

Нспейс кун выходи на связь, пора пилить трояны программы для удалённого управления.

Арч кун на связи, буду подопытной крысой во благо науки.

>>51008

Ты имеешь в виду новую версию куколки, или вспомагательные скрипты на неё?

>>51008

Алсо, что пока на уме:

- добавить цифровую подпись на задание, чтоб ушлые при получении доступа к серверу не начинали командовать парадом

- набор: статический бинарник фтп-сервера для поиска цп, ну и как-то попробывать реализовать доступ к монитору. На след. неделе посмотрю на эту тему иксы поддерживают это искаропки, но хз, может нужно править конфиги.

Версия централизованная.

Оп.

>>51015

>доступ к монитору

Только в качестве опции, а не требования. А то вдруг на сервер кто-нибудь захочет поставить.

VNC лучше запускай, если всё равно будешь бинарники с собой таскать.

>>44025

ТЫ ЧО СУКА ПДАЛА ТЫ ЧО СДЕЛАЛ

Не трожь мою убунту, пидор!

>>51020

Твоя бубунта скатилось в говно уже очень давно.

Не понимаю как люди продолжают пользоваться этим говном.

Арчер, какая у тебя разрядность системы?

>>51025

https://github.com/cheng-shiwen/ftp

Сначала попробуй так запустить бинарники, если не получится - пересобери, желательно статиком gcc -static -o ftp_server ftp_server.c

./ftp_server 21 от рута

Дальше - в браузере коннектишся к ftp://127.0.0.1, получается - ок, пытаешся скачать файл, пишешь результат.

У меня скачивается только wget'ом, т. к. все браузеры работают криво.

>>51027

Да, и загрузить файл на сервер не получается вообще никак. Разве что встроенной функцией самой куклы с командного сервера.

>>51027

>>51028

Всё работает, я использовал бинарник клиента. Через браузер глючит.

Видимо сам сервер заточен под клиент, а браузер шлёт ему охуенные команды от которых сервер охуевает, как-то так.

Вот собственно скачивание и загрузка.

И да, сервер работает только от рута.

http://ge.tt/8iSBxuf1/v/0

>>51030

Ядра всяких бубунт для x86-64 тоже собираются совместимыми с 32-битными приложениями? А сервак должен запускаться от пользователя на порту больше 1024, у меня так.

Хотел запостить фотку сделанную сегодня с бтром на проспекте, но вакаба кусается из-за большого разрешения.

>>51031

закидывай фоточку бтра на imgur, интересно-же.

Почему порт > 1024?

>>51032

Насколько я знаю, пользователи могут открывать порты >1024, ибо все предыдущие порты резервируются для системных служб. Тот же тор и айтупи работают от пользователя, айтупи ещё и веб-интерфейс на локалхосте открывает.

rghost.ru/54970387

>>51033

Иногда бтры и сами едут, неделю назад два истребителеподобные самолёта пролетали.

Так есть смысл поставлять 64-битную сборку фтп-сервера, или забить хуй?

>>51033

Хороший такой бтр.

Я только сейчас понял что ты имел ввиду, ты говорил про запуск от пользователя.

Да у меня тоже от пользователя работает на порты > 1024.

Дело в том что с очень большой вероятностью левые порты будут выпиливаться NATами или всякими там рутерами.

Надо подумать как это обойти.

А зачем ты 64-битную версию с собой брать хочешь?

Думаешь 32-х битка на х86_64 системе не взлетит?

Если что, можно где-нибудь, в надёжном месте, держать обе версии, и после определения архитектуры скачивать нужную.

>>51035

>в надёжной месте

Бинарники многовато весят, так что они изначально будут храниться на КС, и загружаться если понадобятся. Так что собери статиком и залей на файлообменник смерти, кину в рабочую папку.

NAT оче мешает. Можно разве что постоянно посылать пакеты с нужного порта во внешнюю сеть, тогда можно будет приконнектиться на этот же порт. Но не ясно - если можно с любого айпи подключаться, то норм, а если нет, то нужно явно слать на свой айпи - больше мороки в таком случае. Погугли на этот счёт.

Если нат так не обойти, можно набыдлокодить скрипт или прогу на крестах, которая сама подключается куда надо, и даёт управление - но опять нужен точный айпи.

>>51036

Вот бинарники, скомпилял статиком.

http://ge.tt/93ITBwf1/v/0

Про нат, я тут думал какой-нибудь туннель склепать.

Давным-давно прошлым летом я радминил хомяков тёмной кометой, чтобы обойти нат и всё такое, я использовал no-ip.

То есть в сервере кометы писал не айпи адрес а dns, например super_hakir.no-ip.biz. А у себя я включал софтину от no-ip. Он перенаправлял все подключения дарк комета на меня.

Дело в том что если перенаправлять коннект на себя, тебя очень легко спалить, ведь если пингануть хост no-ip, он выдаст твой настоящий ip.

А что если сделать граббер ип на пехапе? Хомяк будет коннектится на него, и оставлять свой айпи и другие данные через user_agent как в snowtraces.

Так мы получим список ип живых хомяков и потом уже можно коннектится к ним напрямую по ип.

>>51037

>коннектится к ним напрямую по ип

Если нат хранит local_ip:local_port - external_ip:external:port, то наверное фтп-сервер нужно запускать на хомяке на том же порту, на котором находится коммандный сервер, я так понимаю?

123

2

123

3214

Аллах

>>51042

Ну я вообщем-то и не совсем понял зачем тебе нужен фтп сервер.

Чтобы грабить корованы хомяков?

Допустим хомяк установил заражённый пакет, соответственно куколка запускается тоже от рута inb4 rm -rf / и значит если мы будем запускать фтп сервер от куклы он тоже будет работать от рута. Что мешает повесить его на порт 21? Если не ошибаюсь системные порты натом не режутся.

>Если нат хранит local_ip:local_port - external_ip:external:port, то наверное фтп-сервер нужно запускать на хомяке на том же порту, на котором находится коммандный сервер, я так понимаю?

Щито? Я не понимат.

>>51049

Аллах-бабах ты еще не взорвался?

>>51051

>Чтобы грабить корованы хомяков

Именно. Просто сейчас я думаю добавить модулей для куклы, в основном скрипте я только попробую сделать цифровую подпись задания.

>Если не ошибаюсь системные порты натом не режутся

Насколько я знаю, по умолчанию режется всё. Пикрилейтед - вполне системный порт, еще и 21, обычный быдлороутер.

То, что ты не понял - это таблица маршрутизации. Во внутренней сети другие айпи. Для безопасности при прохождении пакетов внутренний айпи меняется на внешний, и меняется порт.

В таблицу добавляются соосветствия - пары внутренних айпи-порт и внешних для разных соединений, и эти таблицы иногда чистятся.

Т. е. комп хомяка должен пытаться подключиться на тот же порт, куда на него самого будут подключаться, чтоб в таблице маршрутизации было такое соответствие.

>>51054

>Я надеюсь ты ведь читал README седьмой версии?

Седьмой версии чего?

Про нат надо подумать. Я тут потестю немножко ближе к вечеру, ок?

Может что придумаю.

>>51055

>седьмой версии чего

Куклы, очевидно же.

>потестирую

Ок

>>51051

>системные порты натом не режутся

Наркоман штоле сука?

Кстати, ОПушка, почему ты так не хочешь тор? Он же божественный: для управления, где не нужны гигабитные скорости, подходит великолепно, и никакой ёбли с натами.

>>51058

Я не наркомант.

Оче плюсую тор. Ведь он даёт бонус к скрытности.

Алсо грабить хомяков можно через посредника, например заставлять их отсылать файлы на какой-нибудь сервер и потом уже оттуда их забирать предварительно обмазавшись тором.

>>51058

Ебля с натами нужна только для всяких плюшек вроде подглядывания/пиздинга файлов. Основной функционал ботнета см. выше.

>>51060

Спасибо скачал, сейчас почитаю.

Если так, то да тор не нужон.

А что ты только для ддосса использовать хомяков собрался?

Как на счёт произвольных команд?

Что-то на подобие obey сноуболла?

То есть, клепаешь скрипт, загружаешь его на КС, потом хомяки его качают и запускают.

>>51062

Такой функционал уже реализован. Есть встроенные команды, а можно запускать скрипты или исполняемые файлы.

>genTrash() { date '+%s'|base64|base64|gzip -f }

/dev/urandom не в моде штоле?

>>51065

Если через dd, то нужно лишний раз сохранять. А данных всё равно нужно очень мало. Просто костыль, забей.

>>51066

Не обязательно.

dd if=/dev/urandom count=1 bs=32 | base64

head -c 32 /dev/urandom | base64

>Просто костыль

Просто советую же.

>>51067

Ну исправлю, если так можно.

Что там с анатом?

NATом*

>>51071

У меня вчера не было время, теперь уже сегодня попробую.

Кстати no-ip тоже не решение, там тоже порты пробрасывать надо.

>>51074

Боже кажется фтп сервер работает только в локалке.

Через внешние интернеты он не хочет работать, я пробовал изменять ип адрес в исходниках, он не запускается.

Я тут подумал, у хомяка сто пудов есть открытые порты, для того что-бы найти их, нам нужен ип хомяка:

curl http://whatismyip.akamai.com/Берём его и заставляем хомяка сканить самого себя:

nmap <hamster_ip>Теперь запускаем нужную софтину на этот порт.

Только тут придётся нмап с собой таскать.

А фтп хз почему из внешних интернетов не работает. Может другую найти?

>>51076

>сто пудов есть открытые айпи

Да в том-то и дело, что они есть, но роутеры с NATом по умолчанию блокируют все входящие соединения, на какой бы порт не стучаться.

Думаешь, у многих хомяков стоит фтп/веб/почтовый сервер? Нат и такие порты блокирует, иначе для малварщиков выход использовать системные порты является очевидным.

>может другой фтп найти

Да я и к своему локальному веб-серваку не смог подключиться.

>>51070

А что с натом? Ты так сказал, как будто на него похуй:

>Ебля с натами нужна только для всяких плюшек

Я уже предложил — таскай с собой тор, чтобы поднимал hidden service. Всё равно без внешнего сервера (своего или чужого) ты никак нат не обойдёшь. Ну разве что http://samy.pl/pwnat/, если совсем любитель попердолиться.

Для части «домашних» хомяков, у которых белый IP и роутер, подойдёт проброс портов через upnp, как делают всякие скайпы. Гугли. Без утилиты тоже не обойтись, посмотри на примере upnp-router-control.

>>51078

На утилиту завтра гляну.

Так как ты предланаешь улучшить/изменить куклу? Или будем начинать куда-нибудь выбрасывать инфицированные deb?

>>51079

имхо вбрасывать инфецированные дебки рановато, надо потестить еще, снатом разобратся.

>>51082

Если хотя бы 10 лохов скачают и запустят ваши .deb трояны, то это уже будет успехом мирового масштаба. Да и если грузить через фреймы и сплоеты под десктоп, то пробив будет примерно такой же на сотню тысяч пользователей. Просто смешно читать.

>>51079

>как ты предланаешь улучшить

Кратко: реализовать управление через тор, что позволит вообще не думать о NAT'ах.

Подробно:

1) Скрипт опционально загружает бинарник tor. Нужно собрать в статике или поставлять вместе с библиотеками и LD_PRELOAD/LD_LIBRARY_PATH. Он в бандле так и идёт, кажется.

2) После этого должен писаться конфиг на создание скрытого сервиса и запускаться тор с этим конфигом (tor -f /path/to/torrc).

3) На скрытом сервисе повесить sshd (если есть) или какой-нибудь netcat с башем. Да хоть telnet, лол.

4) Отстучать адрес HiddenService, чтобы ты знал, куда подключаться. Можно стучать на хостинг, как сейчас, или тоже на HiddenService.

Это совсем не сложно. Скрытый сервис делается в две строки в конфиге:

>HiddenServiceDir /var/lib/tor/hidden_service/

>HiddenServicePort 80 127.0.0.1:80

В директорию из первой строки при запуске будет записан hostname и приватный ключ. Во второй строке написано, на какой порте .onion-псевдоадреса будет проброшен локальный порт.

Подключаться ssh к onion-адресам можно, установив socat и записав в свой (локальный) ~/.ssh/config такую строку:

>ProxyCommand socat STDIO SOCKS4A:localhost:%h:%p,socksport=9050

У моей тянки такой бекдор на ноутбуке стоит, весьма удобно. Нихуя себе настрочил.

>>51083

Кажется, мсье слегка переоценивает современных пользователей ЖМУ/Пинуса, обитающих на всяких убунтуфорумах и Майлру.Ответах. Я бы даже попробовал, если бы не было более интересных дел.

12345

>>51085

опять начинаешь, ебучий шакал

>>51084

А зачем таскать с собой 20 метров бандла, если можно установить обычный тор без браузера, который весит всего метров 5? Или там какие-то хитрости? Я не понимаю.

Да, тор всё-таки годная штука, мне нравится твоя идея.

>>51087

>зачем таскать с собой 20 метров бандла

Незачем, я и не предлагал. Просто написал, что нужен либо бинарник со -static, либо библиотеки, как в бандле. Там 5 Mb чистыми.

Хм. Ну если командный сервер обычный, а дополнительный для фтп и всяких плюшек в скрытосети, то можно такое запилить.

Сегодня попробую собрать статикой тор, а ты, Арчер, тоже попробуй.

ОП

>>51089

Только сам бинарник тора, да?

Просто через gcc -static source.c?

Сейчас скачаю тор, посмотрю что там и как.

>>51092

>Только сам бинарник тора, да?

Да.

>Просто через gcc -static source.c?

Точно нет. Как и обычная сборка софта из исходников, всякие ./configure && make. Не уверен, что получится, у меня со статической линковкой libcurl какие-то проблемы были.

Проще будет взять из бандла готовую папочку «Tor» и посмотреть в скрипте, какие LD_-переменные куда писать.

>>51093

Если что у меня тор уже стоит, не из бандла. Могу бинарник готовый отдать.

>>51094

Не знаю как на бубунте но у меня на арчике например тор работает как сервис через systemctl, алсо часто пользуюсь torify, враппер для тора, просто годнота.

Сам бинарник тора весит 1.8 метров.

Настройки прописаны в /etc/tor/torrc.

Если пользоватся тором только для обмазки консольных приложений, торбандл совсем не нужен.

>>51095

Алсо где исходники тора найти? Гугл находит только этот ебучий бандл.

>>51096

Кстати, я тут в бандле покопался.

Там весь тор стандалон лежит. И бинарник тора есть и torrc, даже библиотеки, даже аллах.

Оптимальное решение - распотрошить бандлы х86 и х86_64, собрать обрезанный стандалон тор и запускать его. Ко всему этому можно прикрутить torify, тогда лепота вообще будет.

>>51097

Ну тогда так и сделаем.

Кстати, я на четыре дня уёбываю.

А этот бинарник как ссылается на библиотеки - абсолютными путями? То есть нужно будет копировать библиотеки в системные директории, или как?

>>51098

>А этот бинарник как ссылается на библиотеки - абсолютными путями?

Копировать в системные папки не придётся, достаточно чтобы бинарник и библиотеки были в одном каталоге.

Пикрилейтед из бандла.

Алсо не надо забывать torrc и конфиги, они лежат в Data/Tor

>>51098

>бинарник как ссылается на библиотеки

Чтец жопой что ли? Ну прочитай мои предыдущие посты, я устал повторять. LD_LIBRARY_PATH/LD_PRELOAD.

>>51099

>достаточно чтобы бинарник и библиотеки были в одном каталоге

Нет, не достаточно, пруфпик. Это тебе не сперма, чтобы левые dll-ки автоматом юзать.

А у тебя работает потому, что нужные библиотеки уже установлены в системе. Пруф: ldd /home/arch/Tor/Tor/tor

>>51096

>где исходники чего угодно найти

Обычно здесь https://www.debian.org/distrib/packages

Например, https://packages.debian.org/wheezy/tor — справа в колонке есть «Исходный код tor». Архив с «orig» в названии.

>>51100

Таки-да, я соснул хуйца.

>>51102

Можно будет скриптом по очереди проверять наличие библиотек, и копировать их если нужно.

>>51107

>проверять наличие библиотек

А совместимость версий? Под именем «libc.so.6» может скрываться какая угодно версия libc, и тор не обязательно с ней заработает.

>копировать

В /usr/lib/? Лучше не нужно, ещё систему запорешь случайно.

Я уже даже показал, как делать, пикрелейтед >>51100. Не ленись, сходи в гугл и узнай, что это за такое LD_, о котором я тут пизжу без умолку.

>>51111

В принице, оно. Можно и что-нибудь попроще. http://www.firststeps.ru/linux/r.php?7

>>51110

Наконец глянул на твой пик. Ну тогда это просто замечательно.

Итак, бинарь тора, библиотеки, torrc.

Torrc можно использовать без копирования в /etc?

бамп воимя торвальдса

Есть ли смысл открывать соединения у хомячка всяких ftp и прочих на случайных портах, или забить хуй?

`OP@gentoo ~/.ns/bin/tor $ echo $LD_LIBRARY_PATH && ./tor -f torrc

/home/tux/.ns/bin/tor

./tor: symbol lookup error: ./tor: undefined symbol: EC_KEY_new_by_curve_name`

>>51144

А, выполнил дополнительно export LD_LIBRARY_PATH и заработало.

>>51146

Тестовый сервер работает, подключился сам к себе через .onion в тор-браузере.

Нашёл другой ftp-сервер и клиент, в нём уже хоть можно файлы скачивать и загружать. Арчер, пока наверное не компиль - может лучше найдём. Чтобы не проебать: https://github.com/aphu/FTP

У самого подходящего telnet-сервера, который я нашёл, недостаток - при Ctrl+C в netcat сервер завершает работу, нужно вводить команду logout. У другого порт вшит, что теоретически не Ъ. Или забить хуй на случайные порты?

пикрандом

ОП

Ньюфаг врывается в тред.

>вбрасывать инфецированные дебки

Вы же упоротые, не? В чем задумка то?

>>51153

>Делаешь .deb с личинкой в postinstall, вбрасываешь лохам на убунтофоруме или Ответах.Мэйлру.

Действительно уровень /i/

>>51111

О, квадрипл.

Арчер, компиль netcat статикой: http://sourceforge.net/projects/netcat/files/netcat/0.7.1/netcat-0.7.1.tar.bz2

Как через прокси подключаться к ftp и netcat'у? Запустить тор, и включить каким-то образом прокси на уровне системы? Графическую прогу для этого в убунте видел, а как через консоль? С помощью iptables?

>>51164

К неткату можно вот так, по идее:

>socat STDIO SOCKS4A:localhost:%h:%p,socksport=9050

где %h:%p это onion-домен и порт.

Для ftp нужен клиент с поддержкой socks-прокси.

WARNING! В ядре Linux обнаружена уязвимость пятилетки! Тут есть норммальные си-кодеры? Представленный эксплойт работает на небольшом количестве версий, но уязвимость есть с ветки 2.6.хз. Статьи есть на хабре и ксакепе.

>>51164

А через torify не прокатит?

Алсо надо манки nc почитать, может там есть настройки носков.

Качаю сорсы, сейчас буду компилять.

>>51169

Нету.

>1400000569117.jpg

Поздравляю всех с новым 100M-секундным интервалом. А ведь когда я пришёл на двачи, было 1230000000.

>>51170

Ок, как мне это скомпилировать, без установки?

Через

./configure

make

Так?

Кстати, может nc впаривать вместе с таром и уже на самом хомяке устанавливать через тот-же

./configure

make

make install

Тар ведь и метра не весит. А заморачиваться с бинарниками, библиотеками и прочими косяками имхо наркоманство...

>>51172

В разных осях могут отсутствовать вспомагательные библиотеки/программы для сборки.

CC="gcc -static" ./configure

make

strip src/netcat

А с библиотеками заморочки только у тора.

>>51171

И тебя тоже с новым стомиллионником, бро.

>>51173

>CC="gcc -static"

Флаги уровня /s/. "-static" в CFLAGS нужно писать, если по-культурному.

>с библиотеками заморочки только у тора

>только у тора

То ли знания уровня /s/, то ли формулировка уровня /b/.

>>51184

Ок, nc скомпилял через

CFLAGS="-static" ./configure

make

strip src/netcat

А FTP через make. Там на крестах написано, я g++ не пользовался никогда. Там тоже -static есть?

А в чем фишка -static?

И что делает strip?

http://ge.tt/4bC397h1/v/0

>>51185

С стрип всё понятно, выпиливает таблицу символов, так?

А вот статик зачем?

>>51186

Static - исполняемому файлу не нужны никакие внешние файлы, все библиотеки уже в нём.

Ты фтп со статиком собирал? Если нет, то в makefile после gcc или g++ через пробел тоже напиши -static.

>>51188

Ок, вот nc и ftp. Кстати, .о файлы в фтп придётся с собой таскать? Или нужны только бинарники?

http://ge.tt/7hRRf7h1/v/0

>>51189

Только бинарники.

>>51193

Да. Все .о файлы собираются в один файл, туда же - и библиотеки, если статик. Ну все файлы только в нашем случае, .о файл может быть и один.

>>51194

Ок, я попробовал написать говнопрограммку, для лабы.

У меня там 3 файла:

main.c

string.c

string.h

Как makefile запилить? В ручную?

Я в ручную запилил:

main:main.c string.c

gcc -Wall -c main.c

gcc -Wall -c string.c

gcc -o main main.o string.o

strip main

Так сойдёт?

А как сделать так что-бы через ./configure собирался автоматичесски makefile? Или для таких маленьких проэктов не стоит?

Такая компиляция оче годная штука, мне нравится, малаца, хорошо сделали.

Да, от статика бинарник не плохо так разбухает.

>>51169

поддвачну.

мимо Си кодер, кожу под ПЛК и МК без ОС

Выложенный на хакере эксплоит у меня не сработал ни на 2.6.32 ни на свеженькой убунте одного юниора.

>>51197

Configure генерируется автоматически, кажется с помощь autoconf. Я им не пользовался, гугли.

>так сойдёт?

Если работает, значит сойдёт, лол. Я только однофайловую хуиту писал.

Если не работает твой makefile, попробуй так:

all:

gcc string.c - string.o

gcc main.c -o main.o

gcc *.o -o main

strip mainВо всех строках кроме первой - табуляция в начале строки. Но это неправильный синтаксис, так что тоже гугли.

Что можно показывать в статистике админки?

w

LANG=C lastlog | grep -v 'Never logged in'

df -h

Скриншот туда впихнуть можешь, если у юзера иксы запущены. Сходи в conky-тред в /s/ посмотри, что обычно прыщебляди себе на экран выводят.

GeoIP прикрутить, или нинужен?

>>51212

что это, и для чего это?

Чтобы хомяков по айпи отслеживать?

Можно сделать выборочно, то есть если бдру понадобится -> скачай с КС.

>>51213

Он реализован полностью на сервере, просто база весит 9.6 мб текстовы

й файл, сжиматся должен хорошо. Там также флаги стран.

С сервера ничего качать не нужно, просто админка станет толще.

Список всех ботов.

>>51227

Ужасная админка на пирилейтед, ты бы еще на белом фоне белым шрифтом написал.

А идея годная, стоит добавить ип хомяка, время последнего подключения и еще там чего.

>>51228

А какой сделать дизайн?

>ип хомяка, время последнего подключения

>IP, был активен

>>51229

черный фон, белый текст.

или

белый фон, черный текст.

Алсо - добавить железо, майнерам пригодится оче сильно.

Так можно будет сразу посмотреть кем можно майнить а на ком нет.

Потом можно добавить имя пользователя и есть ли у данного пользователя права рута.

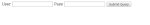

Пикрилейтед - админка SnowTraces, всё читается, глаза не вытекают, никаких чветочков и разноцветного ужаса. Сделай что-нибудь подобное. Нужно Можно в чёрных тонах.

>>51230

>железо

Через uname -a и cat /proc/cpuinfo можно получить часть информации о системе, но майнят обычно на GPU. Как штатными средствами можно узнать видеокарту?

>>51232

И да забыл сказать, что админка так лучше выглядит.

>>51233

А lspci входит в дефолтную поставку бубунт? А то может тоже собирать прийдётся.

Стоп, а как насчёт dmesg?

>>51240

Да вроде бы lspci везде есть.

>как насчёт dmesg

Можно и dmesg. Нужно только в /s/ попросить выхлопы для разных комбинаций и версий Nvidia/ATI и швабодных/нишвабодных дров.

>>51247

Ничего, ибо дача.

В понедельник погуглю фтп-клиенты с поддержкой прокси чтоб записать в ридми, как подключаться, попробую поставить socat. Нужно еще допилить админку, и готовить релиз.

>lspci | grep -E "VGA|3D"

Работает на свежей бубунте, только пробовал.

По идее он по дефольту стоит.

>>51251

lspci|grep -E 'VGA|3D'|sed "s/.*\[//g"|sed "s/\]//g" - у тебя тоже модель так выводит?

>>51262

у меня что

lspci | grep -E "VGA|3D"

что

lspci|grep -E 'VGA|3D'|sed "s/.*\[//g"|sed "s/\]//g"

выводит одно и тоже

-арчер

gentoo ~ # lspci|grep -E 'VGA|3D'

01:00.0 VGA compatible controller: Advanced Micro Devices, Inc. [AMD/ATI] RV*** XT [Radeon HD XXXX]

gentoo ~ # lspci|grep -E 'VGA|3D'|sed "s/.*\[//g"|sed "s/\]//g"

Radeon HD XXXXСтранно. Посмотри весь вывод lspci, найди там модель своей видеокарты и запости общий вид.

>Integrated

Хотя если она интегрированная, то модель может и не вывести. Пройдись всё же по lspci.

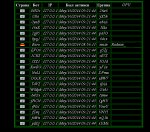

Собственно статистика. Блядь, каждый час и каждые сутки обнуляются. По-другому делать более затратно для ресурсов хостинга.

>>51264

>GPU не болдом

Исправлю.

1. Так, сейчас лог шлётся на мыльцо хозяина. Можно слать на админку, но так её кто-нибудь может завайпать. Хотя если кто обнаружит бота, то он может изменить пароль на исходящее мыло, и поломать лог-сервис. Щито делать?

2. Оставить возможность управления без админки, с помощью пары файлов?

3. Да, и есть ли смысл пилить раржпег при таких размерах? Если нет, то я просто в .tar.bz2 упакую.

>>51267

> просто в .tar.bz2

So do that, no problem.

>>51267

Для просмотра админки запили пароль.

Вот так:

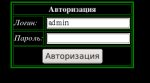

<?php

$user = $_POST['user'];

$pass = $_POST['pass'];

if($user == "$printuser"

&& $pass == "$printpass")

{

<код вывода бд>

}

if(isset($_POST))

{?>

<form method="POST" action="#">

User <input type="TEXT" name="user"></input>

Pass <input type="TEXT" name="pass"></input>

<input type="submit" name="submit"></input>

</form>

<?}

>>51270

>если кто-то обнаружит бота, разберёт и решит помешать, то начнёт вайпать файлы статистики, постоянно загружая задания и передавая длинные аргументы.

А как пофиксить?

>>51273

Можно ограничить длину имени/группы бота, или добавить подтверждение:

Если бота еще нет в базе, то в ему загадывается число и даётся хеш имени+числа, он отгадывает.

Только тех кто отгадал, скрипт добавляет в базу, и их учитывает в статистике. Тех кто слишком часто подключаются - в игнор. Кто не отгадал - тоже не учитывать в статистике.

После этого разве что ддосить серваки остаётся.

Да, и какой тут бамплимит?

>>51274

бамплимит 500

>После этого разве что ддосить серваки остаётся.

Не знаю я никогда не ддосил, я майню биткониты.

Алсо зачем ддоссить?

Имхо привлечение ненужного внимания и всё такое.

Еще собирать данные можно, например, ось, используемый драйвер и тд.

>>51275

>используемый драйвер

используемый браузер

самофикс

>>51277

С мылом сделай как сделал ёба:

Отправка с одного мыла на другое.

То есть реверсер никогда не узнает пароль от мыла куда приходят логи.

А если он поломает мыло которое отправляет, то его просто можно заменить на новое и всё.

>>51278

Ну, так оно сейчас и есть.

>>51262

>sed "s/.*\[//g"|sed "s/\]//g"

sed -r "s/.+\[([^]]+)\].*/\1/g"

Через тор командная строка работает отлично. FTP - нет, но я напишу завтра обёртку для командной строки, через которую и можна будет скачивать/загружать файлы и бродить по файловой системе.

>>51291

sshfs что ли? Тащи уже тогда с собой бинарник ssh, раз ушли от bash-only.

Кто-нибудь с 32-битным процессором, выполните

cat /proc/cpuinfo|grep ^clflush>>51298

Чтобы избавиться от костылей для просмотра ФС. Впрочем, как хочешь.

>>51300

>с 32-битным процессором

Где же тебе такой найти? Я-то выполнил, но не думаю, что тебе это подойдёт.

/ # cat /proc/cpuinfo

Processor : ARM926EJ-S rev 5 (v5l)

BogoMIPS : 421.06

Features : swp half fastmult edsp java

CPU implementer : 0x41

CPU architecture: 5TEJ

CPU variant : 0x0

CPU part : 0x926

CPU revision : 5

Hardware : KeyASIC Ka2000 EVM

Revision : 0000

Serial : 0000000000000000

/ #

test

Как заставить socat выполнять команды через конвеер? Если использовать командный режим, то всё работает, а принятые по конвееру команды не выполняются или ничего не выводят, хотя у ls есть вывод?

>>51309

>не выполняются

Не возвращаются данные, а команды выполняются.

>>44025

http://ru.wikipedia.org/wiki/Heartbleed

взлом линукса. позволяет запустить прогу из-под рут шелла, не имея прав рут

>>51312

ты всё перепутал, дятел.

Это уязвимость CVE-2014-196 позволяет запустить процесс от рута если ты имеешь только юзерские права. баттхёртблид позволяет снять дамп RAM с сервера с раскочегаренным SSL-сервером работающим на ОрепSSL

bamp

Как идёт разработка оп?

>>51324

В понедельник буду готовить к выпуску релиз. Не получится файлы сливать, хотя можно обратно запихать ftp-сервер, и подключаться с помощью ftp-клиента с поддержкой прокси.

Добавил пару плюшек. Можно теперь управлять с помощью одного файла или админки раньше было минимум два. Добавил статистику в админку. Думаю может добавить спящий режим реже коннектиться к кс, ничего не делать пока не дана команда проснуться.

Сборка #8.

rghost.ru/55870778

Пароль loldoll

Что нового:

-режим sleep - бот не выполняет ресурсоёмкие задания, только обновления/изменение параметров

-команда для изменения режима

-команда для изменения пути конфига на сервере. Так можно явно указать, будет там просто файл, или админка, которй передаётся дополнительная иформация

-тор. Пока что только командная строка. Как запустить - читаем в ридми. Onion-адрес в итоге записывается в лог, который можно получить на мыльце.

-в админку добавлена статистика, список ботов и geoip

>>51332

О, мерси, мсье!

>>51332

Op ты няша.

Теперь надо придумать способ массово впаривать куколку хомячкам.

>>51336

>убунту

>/0

>>51337

В чем профит? Ну кроме очевидного, типа прокси/перехвата трафика

>>51339

Можно ведь не только перехватывать, но и подменять трафик, следовательно можно заполучить пеки из внутренней сети. Оттуда ещё больше профитов, если повезёт.

Ну и распределённый дудосинг, конечно же.

Ну что котаны?

Как успехи?

>>51363

Я вчера кое-куда закинул заражённые дебки. Потом еще повкидую, и буду ждать.

>>51370

Да никого пока.

>>51372

Очень плохо.

Надо ломать репку Canonical и заражать дебки.

Самая тяжелая часть это сломать репку.

У кого-нибудь есть идеи?

>>51374

Если бы вся сложность была во взломе репки.